ARP 스푸핑이면 ARP를 속이고

IP 스푸핑이면 IP를 속이고

DNS 스푸핑이면 DNS를 속일 것입니다.

대비책으로는

- 관리하는 시스템의 MAC 주소를 확인하여 테이블로 만들어 둠

- 브로드캐스트 ping 을 네트워크에 뿌려 그에 답하는 모든 시스템에 대한 MAC주소값을 시스템 캐시에 기록함

- arp -a 로 현재 IP 주소 값과 MAC 주소의 대칭 값 비교하여 엉뚱한 MAC 주소로 맵핑되어 있는 항목을 확인

스푸핑 공격을 실행해 봅시다.

fping으로 ping을 보내봅니다.

-g는 같은 네트워크에 있는 모든 것에 보낼 수 있습니다.

192.168.0.1/24는

192.168.0.x 에 속하는 모든것에 보냅니다.

응답을 한 노드들은 MAC주소를 알 수 있습니다.

고정으로 한 네트워크에서 쓰는 ip라면 MAC주소와 매핑해서 저장합니다.

ARP 스푸핑에 대해 알아봅시다.

MAC주소를 속이는 것 입니다.

2계층 공격입니다.

공격자와 희생자는 같은 네트워크 안에 있어야 합니다.

명호가 중간에 MAC주소를 위조해서 보냅니다.

원래 0.3의 MAC주소는 BB였습니다.

철수가 영희 할때 보낼 때 명호한태 보내는 것입니다.

중간에 껴서 패킷의 흐름을 다 볼 수있습니다.

실습을 해봅시다.

우분투에 있는 텔넷 서버를 쓰면 됩니다.

클라이언트는 윈도우로 씁시다.

fake는 칼리에서 사용 합니다.

안에 send_arp라는 명령어를 보낼 수 있습니다.

위조된 arp를 마음껏 보낼 수 있는 명령어 입니다.

머신에 대한 토폴로지를 그려봅시다.

클라이언트는 window

공격자는 kali

서버는 우분투 입니다.

모두 ip와 MAC주소를 알아냅시다.

kali에서 공격전에 MAC주소를 알아보려고 ping을 보냅니다.

서버에게 1개, 클라이언트에게 1개

확인을 하고 나서

공격전에 서버와, 클라이언트의 MAC주소 테이블을 확인해봅시다.

스니핑을 하기 위해 fragrouter를 실행합니다.

wireshark를 써도 됩니다.

eth0를 읽고 있습니다.

-xX는 자세히 보여달라는 옵션 입니다.

공격준비는 끝났습니다.

위조된 MAC주소를 보내기 위해

kali에서 fake로 실행할 수 있는 send_arp를 실행합니다.

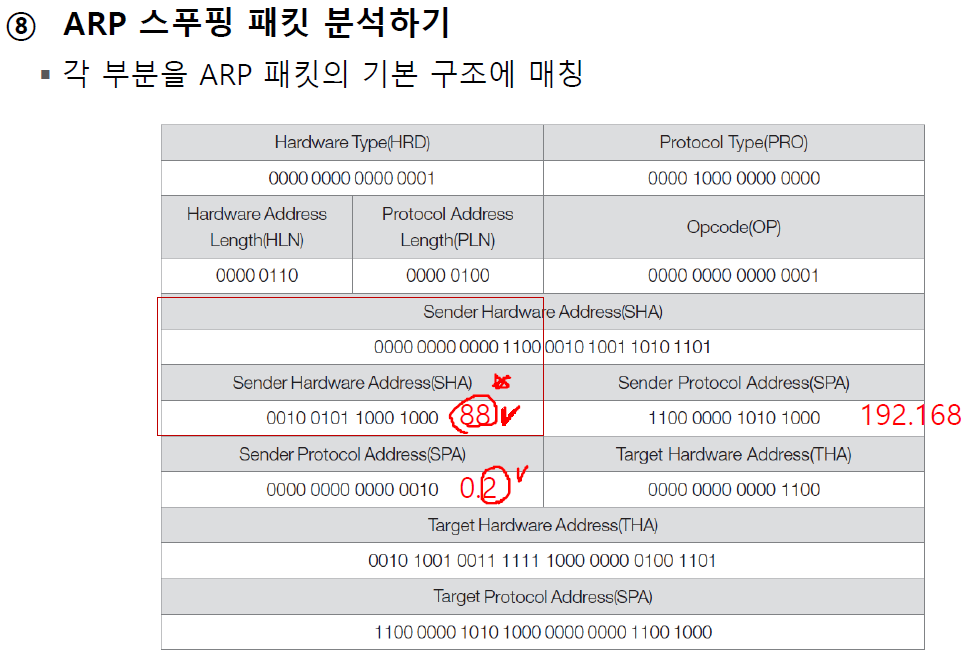

타켓인 0.200(클라이언트) 에게 "0.2의 주소의 MAC주소는 88이야" 하고 보냅니다.

공격후에 클라이언트의 MAC테이블을 확인해 보면 0.2는 88로 알고 있습니다.

88를 달고 나갑니다.

그대로 통신이 되는 것 처럼 보입니다.

아까 tcpdump로 확인해 봅시다.

wishfree라고 패스워드를 적으면

w가 2개 전달 되는 것을 볼 수 있을 것입니다.

wireshark를 봐봅시다.

텔넷 클라이언에서 볼 수 있습니다.

send_arp를 보냈을 때 가는 내용을 볼 수 있습니다.

그냥 wireshark를 봅시다.

0.2에게 갈 때 목적지 MAC주소가 88로 변한 것을 볼 수 있습니다.

send_arp를 봅시다.

대책을 새워 봅시다.

MAC 테이블을 잘 정리해서 기록해 놨다가 다른 주소가 들어오면 의심을 해봐야 하는 것입니다.

MAC주소는 lan카드를 바꾸지 않는 이상 바뀌지 않습니다.

지나다니는 arp패킷으로 저장을 하게 하지 말고

MAC주소를 static하게 넣어줍시다.

ip스푸핑 - 트러스트

ip를 위조해서 속이는 공격입니다.

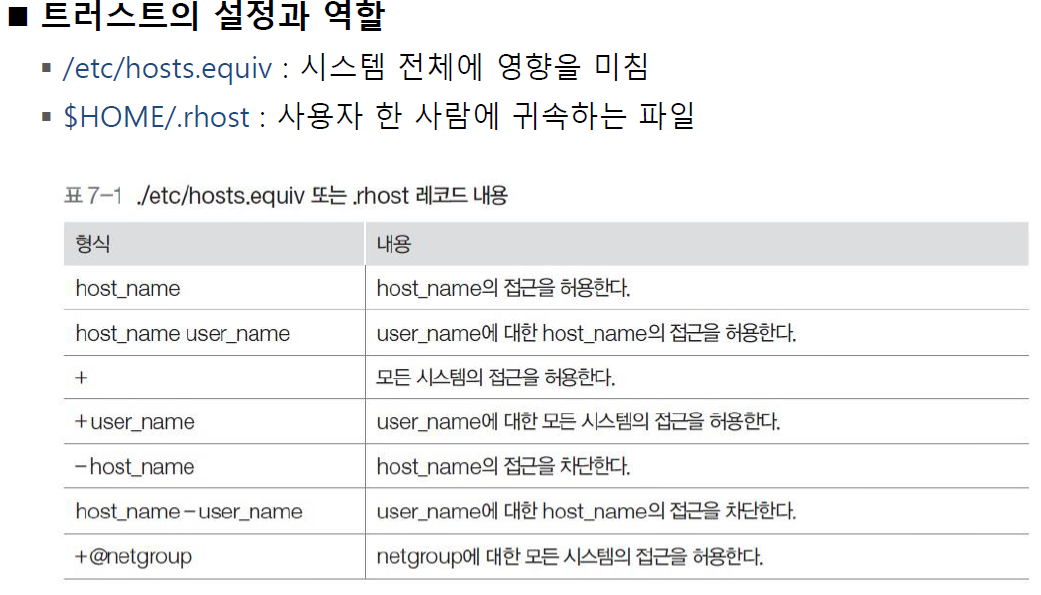

트러스트를 이해해봅시다 - id/pw와 다른 신임을 받고 있는 머신의 ip로 인증하는 것입니다.

ip만 바꾸면 인증이 되니 약점이 됩니다.

그 약점을 고치려고 SSO가 나왔습니다.

- 한 번의 인증 과정으로 여러 컴퓨터 상의 자원을 이용 가능하게 하는 인증 기능

- 한번 로그인하면 거기에 관련된 시스템을 이용 가능하게 합니다.

트러스트는 거의 사용하지 않습니다.

리눅스에서 믿는 ip를 설정하는 파일이 hosts.equiv 입니다.

IP 스푸핑

여자가 생각하고 있는 제 3의 여자가 남자가 오랫동안 서신으로 주고 받는 사이 였는데 이 여자가 대신 나온 것 입니다.

SSH => ip를 변조 하더라도 기본적으로 암호화 하기 때문에 통신을 암호화 합니다.

IP 스푸핑의 보안 대책

DNS 스푸핑

DNS서비스가 어떻게 동작하는지 다시 알아봅시다.

클라이언트가 웹서버에 접속하고자 합니다.

url에 해당되는 ip를 모르기 때문에 DNS query를 합니다.

DNS서버는 응답으로 ip를 알려줍니다.

DNS 쿼리를 보내는 것을 스니핑 해서 알게되면

공격자가 더 빨리 DNS response를 보냅니다.

클라이언트는 위조된 DNS쿼리를 받게됩니다.

진짜 DNS서버가 보내도 이미 response가 왔기 때문에 의미가 없습니다.

그리고 위조된 웹으로 연결합니다.

'Computer Science > 정보보호' 카테고리의 다른 글

| 터널링 (0) | 2021.11.04 |

|---|---|

| 스푸핑2 (0) | 2021.11.04 |

| 스니핑 - 1 (0) | 2021.10.13 |

| 스캔 - 운영체제 탐지 (0) | 2021.10.13 |

| 목록화 (0) | 2021.10.07 |