192나 172나 10으로 시작하는건 사설 주소입니다.

내가 사용하는 LAN안에서만 사용하는 유니크한 ip입니다.

네트워크를 통해 라우터를 통해 인터넷으로 나가는데

라우터에서 NAT기능을 수행합니다.

LAN에서 사용하는 사설 ip를 공인 ip로 바꿔주는 기능입니다.

외부에서 볼 때는 사설 ip가 아니라 공인 ip로 확인됩니다.

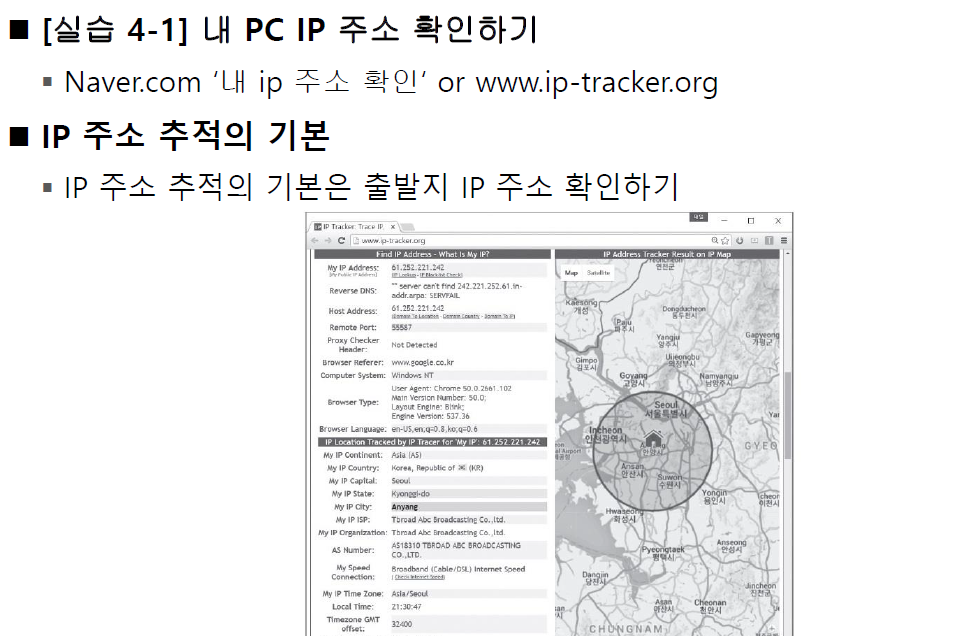

네이버에 내 ip주소 확인 이 있습니다.

네이버 서버에 도착했을 때는 공인 ip가 갔을 것입니다. 그걸 네이버가 캐치해서 보여주는 것입니다.

메일을 이용해서 ip를 확인하기

메일 송,수신자

받을 시간

내용 등

메일 서버를 통해서 전달됩니다.

학교 메일 서버와 구글 메일 서버가 직접 닿는게 아니라

여러 메일 서버를 거쳐서 도착합니다.

실제로 예시를 통해서 알아봅시다

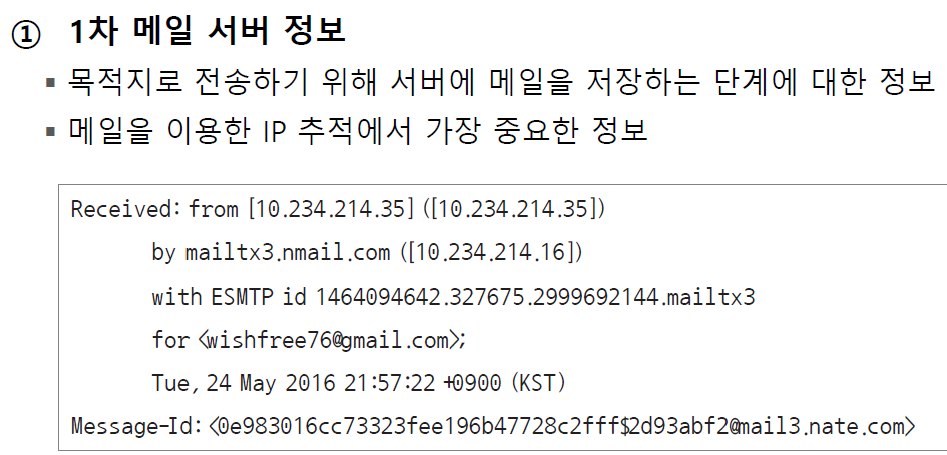

1차 메일 서버 패킷을 분석해봅시다.

smtp으로 보내야 합니다.

Esmtp 프로토콜로 보냈습니다.

10.234.214.34로 부터 메일을 받았다는 것입니다.

wishfree76@gmail.com으로 향하고 있습니다.

1차 메일 서버 주소는 mailtx3.nmail.com입니다.

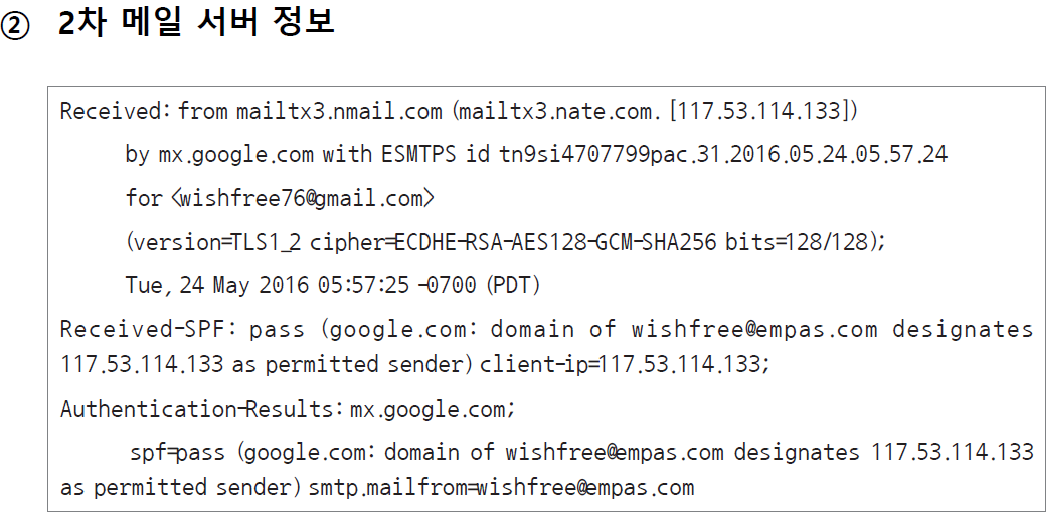

1차 메일서버 정보의 뒷부분 입니다.

mailtx3.nmail.com로 부터 온것입니다.

2차는 mx.google.com에서 받았습니다.

최종 목적은 wishfree76@gmail.com 입니다.

Received-SPF를 눈여겨봐야합니다.

메일서버가 적절한 도메인에서 왔는지, 스펨메일은 아닌지, 클라이언트 ip가 적절한지를 체크해서

pass가 될 수 있고 false이 될 수 있습니다.

2차 메일 서버에서 1차 메일을 받고

Sender Police Framework(SPF)를 체크합니다.

적절한 메일인지를 확인해서 맞다면 pass를 줍니다.

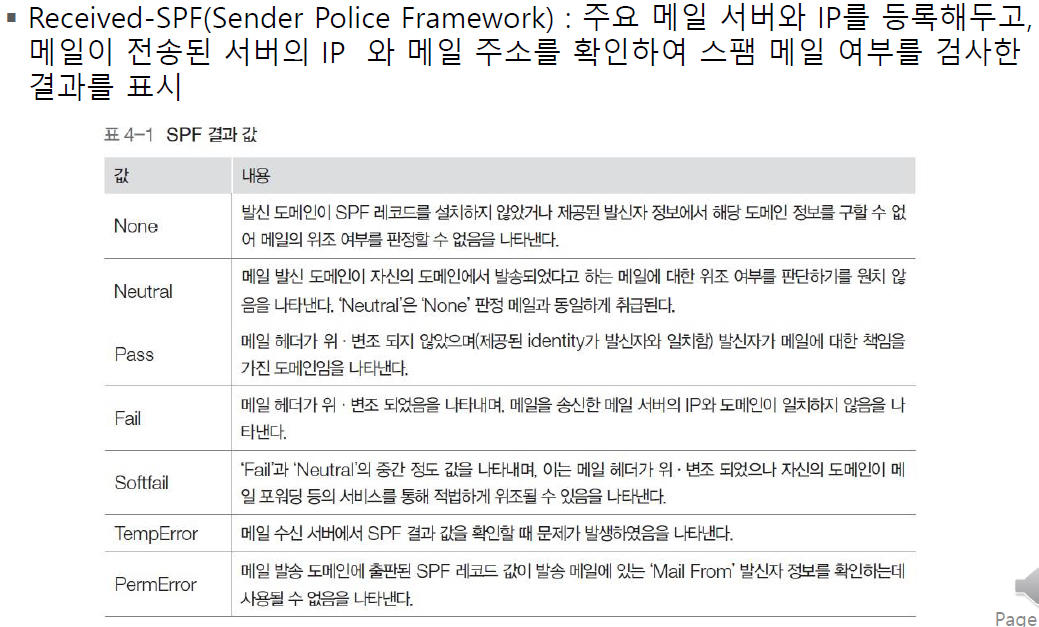

None, Neutral - 체크할 수 있는 정보가 없다.

Fail - 메일 헤더가 잘못됨

Softfail - Fail과 Neutral의 중간입니다.

TempError - 문제가 발생

PernError - 메일 발송 도메인이 잘못되었을 때

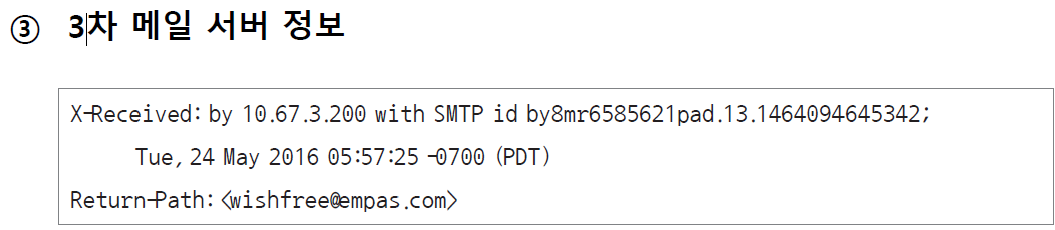

3차 메일 서버 정보를 봅시다.

10.67.3.200으로 부터 받았다는 것입니다.

1차 메일주소가 사설주소라면 2차메일주소가 중요하게 됩니다.

왜냐하면 사설주소는 어디든지 사용할 수 있기 때문입니다.

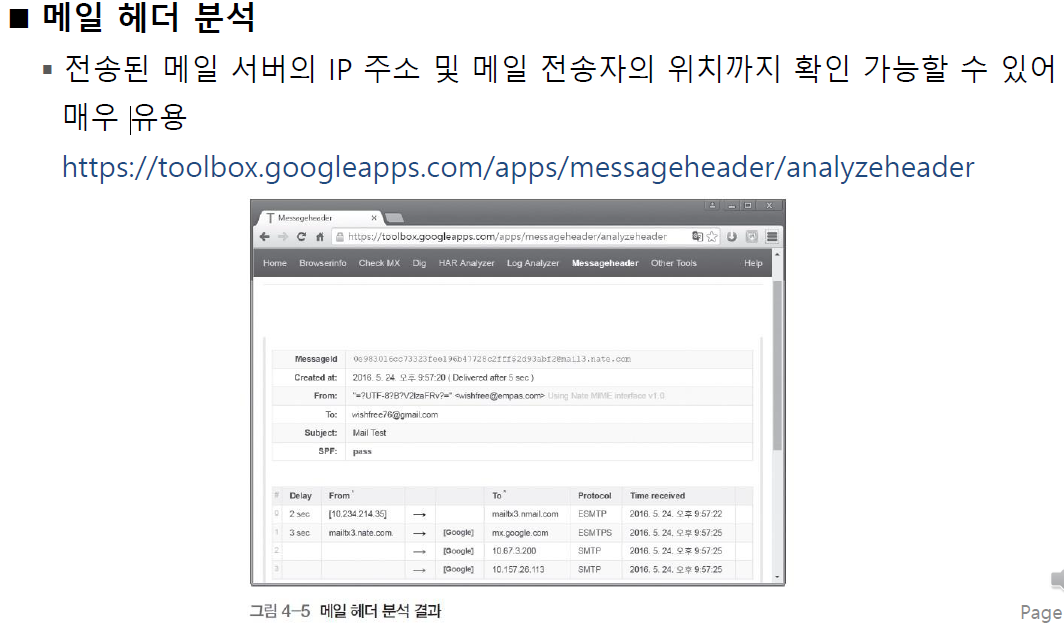

실습[4 - 2] 다음 헤더분석 앱을 통해 메일헤더 분석하기 gmail

메일 주소 프레임이 어렵기 때문에 구글에서 유용한 툴 박스를 제공합니다.

받은 메일의 헤더정보를 다 볼 수 있습니다.

P2P 서비스 이용하기

메신저, 보이스톡 같은 것이 P2P입니다.

당사자 간의 통신을 합니다.

[실습 4 - 3] 한 P2P 서비스 시 , wireshark 로 상대 IP 정보 조사

whois를 사용해서 알아봅니다.

메시지 보낼 때, 파일전송 할 때 패킷을 잡아가지고

파일 전송은 서비스마다 다르게 구현되어 있습니다.

목적지 ip가 상대일 수 도 있고 해당서비스의 서버가 될 수 있습니다.

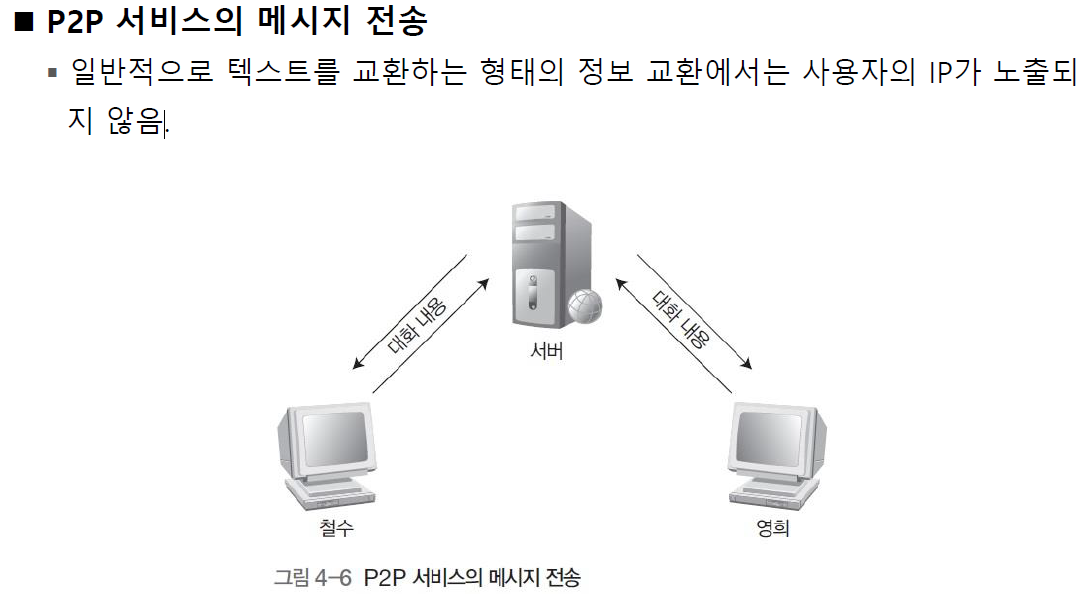

P2P가 전송하는 방식은

2가지 중에 하나 입니다.

텍스트 같이 짧은 것은 해당 서버를 통해서 왔다 갔다 합니다.

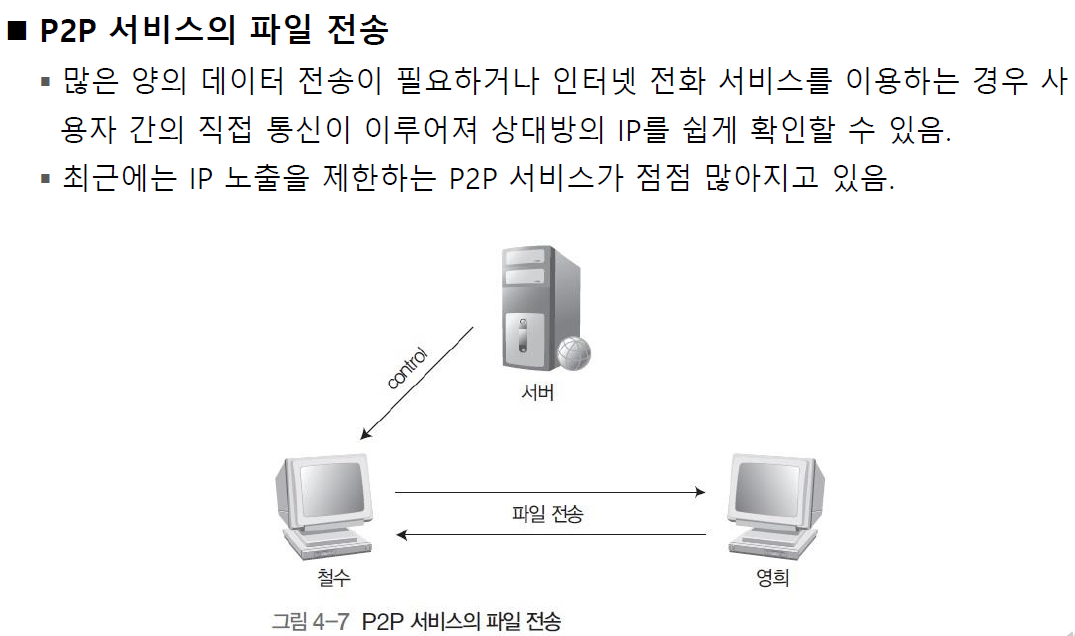

파일 전송 같이 대용량 서비스는 서버의 부하가 크기 때문에

파일을 보내겠다는 제어메세지가 왔다 갔다하면 클라이언트한데 제어권을 넘겨줍니다.

실제 파일을 넘겨주는건 다이랙트로 합니다.

웹 해킹

요즘 APT라는 공격이 유행합니다.

APT는 향상된 지속적인 공격

공격 대상을 지속적으로 들키지 않고 계속 공격하는 것

해커가 준비할 때 웹에 접속하니 접속한 ip를 살펴보면 알 수 있습니다.

[실습 4 4] 웹 접속자의 IP 주소 확인하기

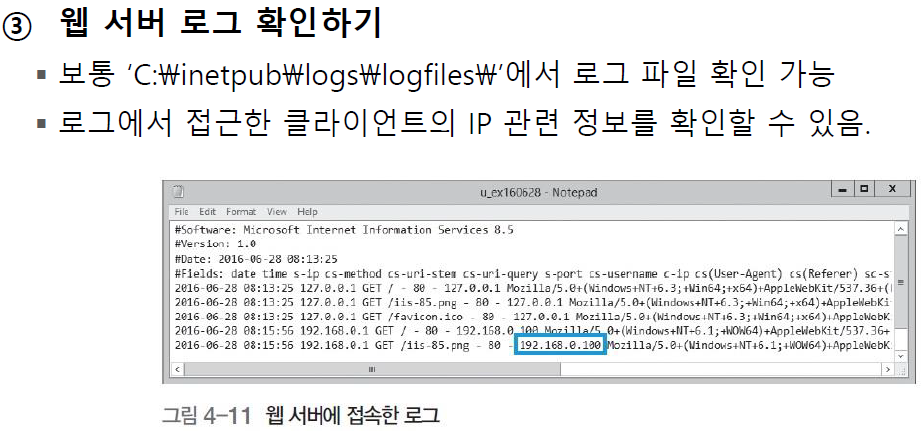

어떤 댓글을 남기거나 인풋 값을 남기면 접속자의 ip가 해당 로그에 남겨지게 됩니다.

공격이 일어났을 떄 사후 추적에 활용됩니다.

하지만 접속하기만 했을 때 서버에 로그가 남기게 할 수 있습니다.

서버가 부담되지만 공격하기 까다롭겠죠

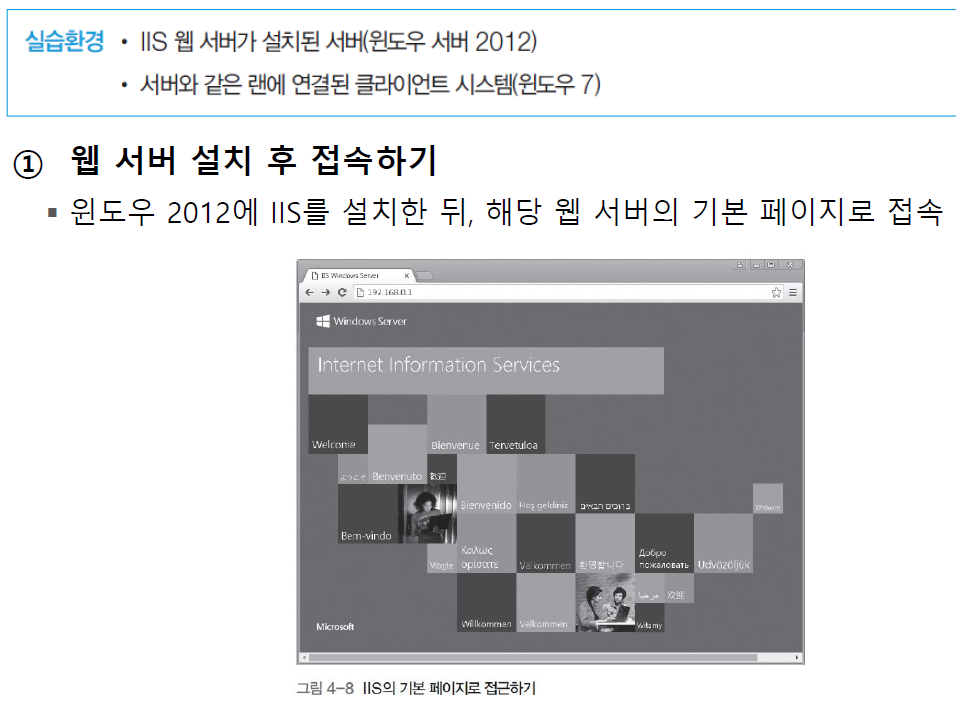

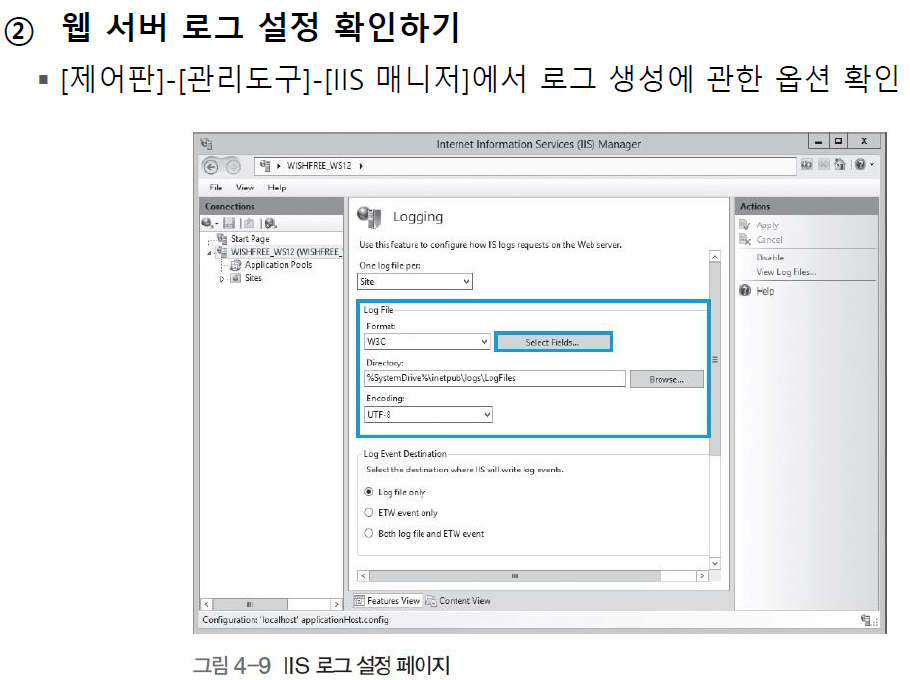

vmware에 window 2012 iis를 설치해봅시다.

웹서버를 운영할 수 있습니다.

그 ip를 가져다가 다른 os에서 해당 ip로 클라이언트접속할 수 있습니다.

어떻게 로그를 남길 지 체크 할 수 있습니다.

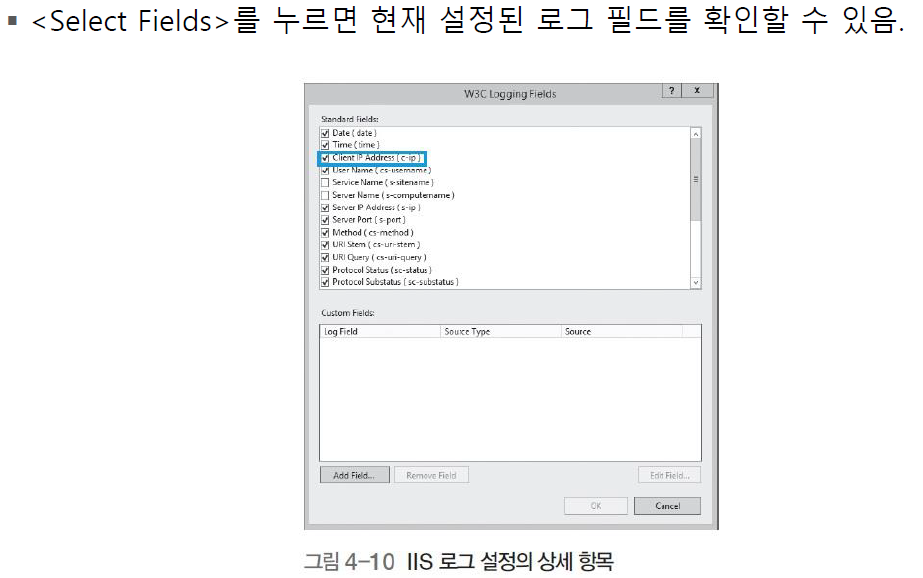

client ip address를 설정하면

접속하는것만 으로도 서버에 기록할 수 있습니다.

설정한 디렉토리에 가면 로그 파일을 확인 할 수 있습니다.

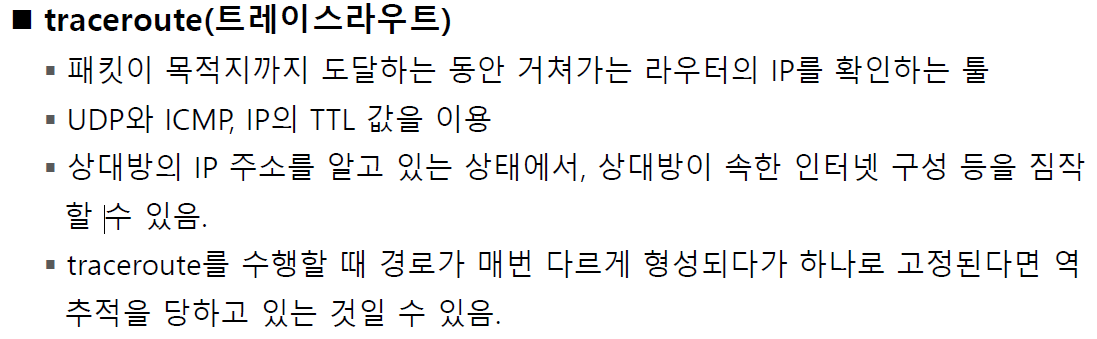

2.4 Traceroute이용하기(트레이스루트)

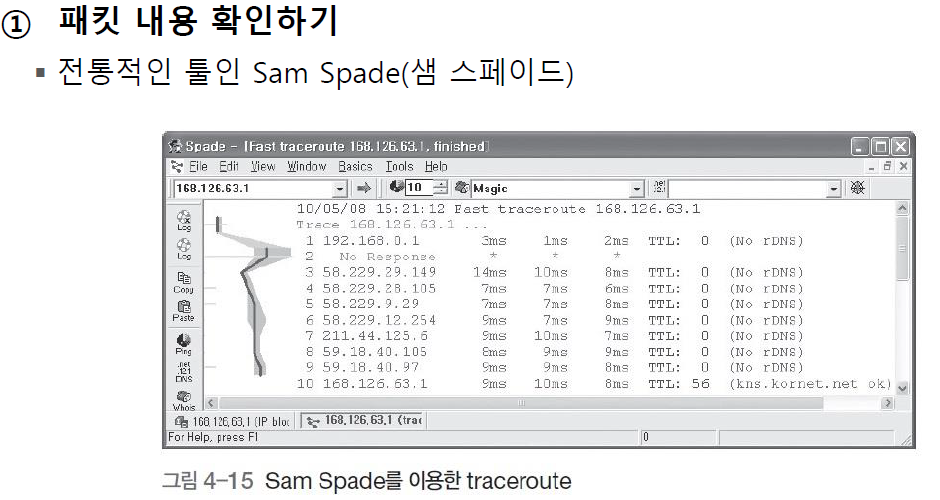

편하게 분석하기 위해서 툴이 있습니다.

라우터의 ip를 확인하는 툴입니다.

udp일 수도있고 icmp도 있고 ip도 있습니다.

헤더의 ttl값을 활용합니다.

ttl이 0이되면 라우터가 ttl값이 0이라고 icmp를 반환해줍니다.

친구학교에 있는 라우터가 무엇인지 분석할 수 있습니다.

라우팅이라는게 시간에 따라서 최적의 길을 설정합니다.

그러다가 고정이 된다면 역추적을 당하고 있는 것입니다.

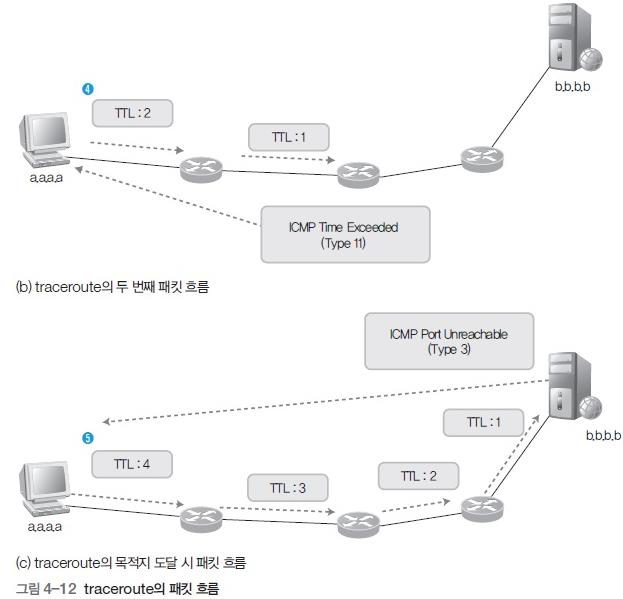

동작 원리 입니다.

송신지에서 b.b.b.b까지 보냅니다.

TTL=2으로 정하고 가면 2번쨰 라우터를 알 수 있습니다.

ttl=4로 놓고 4홉만에 목적지가 있다면 해당 응용에서 보낸 포트가 목적지에서 서비스 하지 않은 포트를 보낼 것입니다.

머신은 이상한것으로 생각하고 port unreachable을 보냅니다.

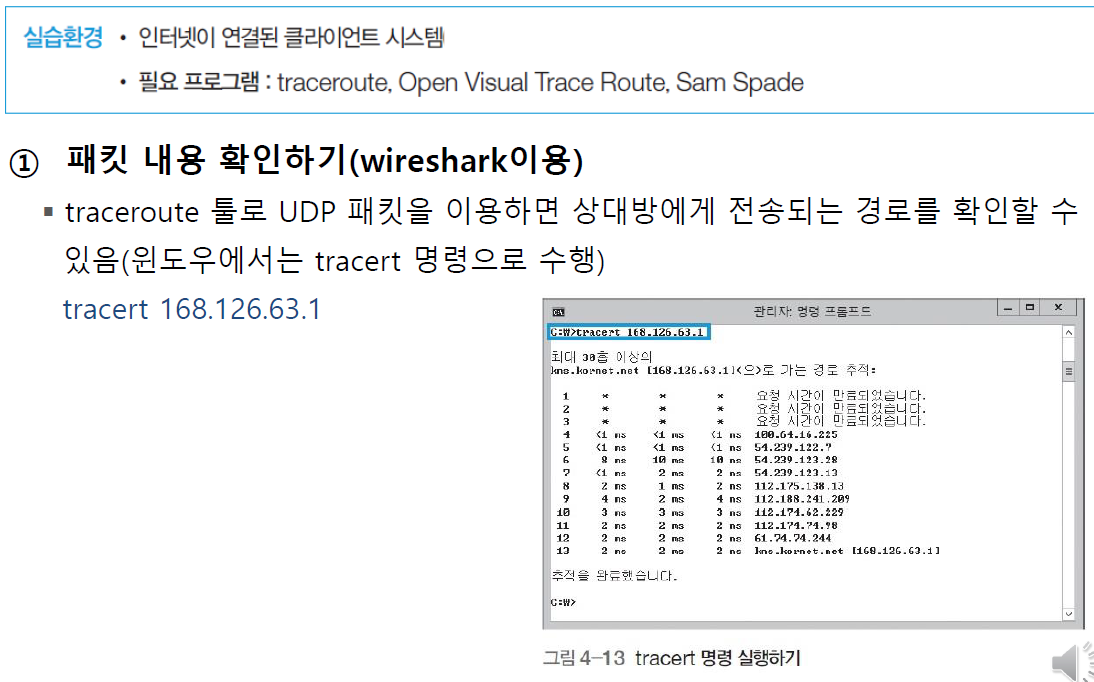

[실습 4 - 5] traceroute 를 이용해 라우팅 경로 확인하기

tace rt로 tarce할 수 있습니다.

dns서버까지 확인 할 수 있습니다.

wireshark를 캡쳐해서 ttl값이 줄어는것을 봐야 합니다.

3개씩 값을 찍어줍니다.

*은 3개의 매세지를 보냈는대 안온 것입니다.

라우터의 ip를 모르는 것입니다.

ttl=0일 때 메세지를 삭제하고 소스측으로 ttl=0이 된다고 안보내게 설정한 것입니다.

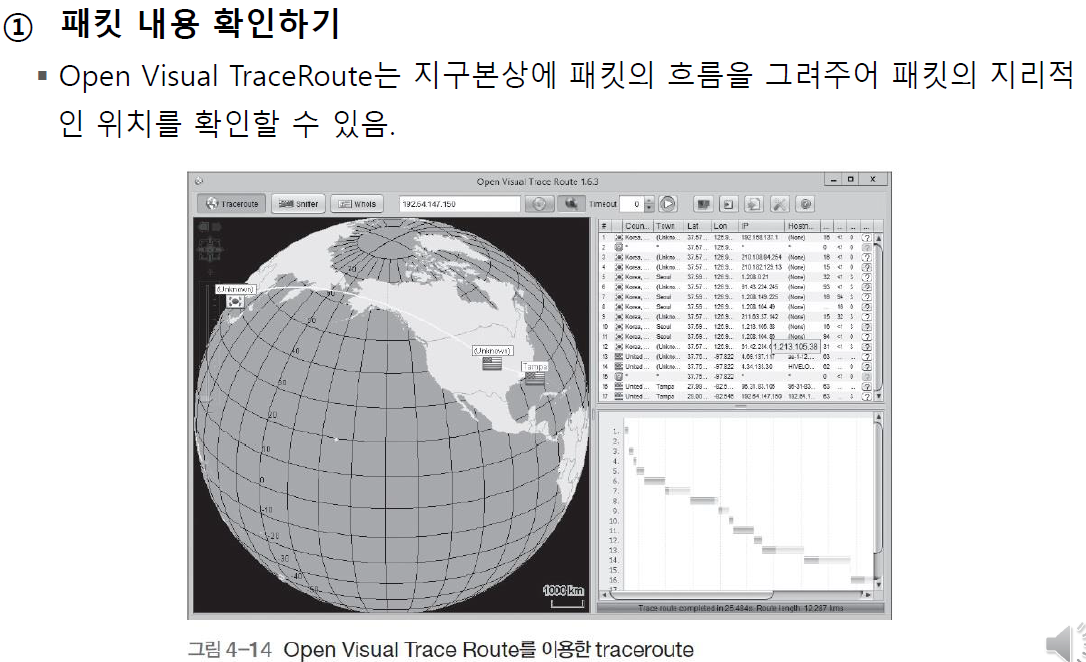

오픈 소스인 open visual traceroute를 사용할 수 있습니다.

gui를 사용할 수 있습니다.

공짜 툴입니다.

'Computer Science > 정보보호' 카테고리의 다른 글

| 스캔 - 운영체제 탐지 (0) | 2021.10.13 |

|---|---|

| 목록화 (0) | 2021.10.07 |

| Windows2012Server Install & DNS 구동 (0) | 2021.09.29 |

| DNS를 활용한 정보수집 (0) | 2021.09.22 |

| Whois 와 DNS 조사 (0) | 2021.09.15 |